【ハニーポット構築】初心者でもできた!ハニーポットの構築② ハニーポットのインストール

ハニーポットの種類と場所の選定が終わったら、いよいよハニーポットのインストールです。

T-POTのインストール

最新版T-POTのダウンロード

T-POTは、以下の公式サイトから最新版をダウンロードします。

DTAG Community Honeypot Project

この記事を作成している時点の最新版は、T-POT17.10が最新となりますので、T-POT17.10について解説します。

T-POT17.10はGithubにISOファイルがありますので、まずはそれをダウンロードします。

仮想PCやVPSにインストールする場合は、ISOファイルのままで問題ありませんが、ハニーポット専用のPCを用意する場合は、PCにインストールできるよう、DVDやUSBメモリに展開しておく必要があります。

T-POT17.10のインストール

ダウンロードしたISOファイルでインストールを開始します。

最も簡単なのは、ISOファイルを展開したものをDVDに焼いて、物理PCに読み込ませる方法でしょうか。

VPSや仮想PCを使用する場合は、それらの操作方法を確認してISOファイルを読み込ませてください。

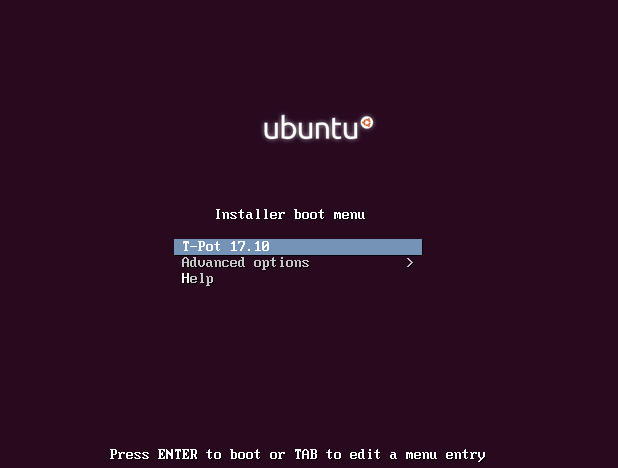

うまく読み込めると、下のような画面が出ます。

「T-Pot 17.10」を選択してエンターキーを押してください。

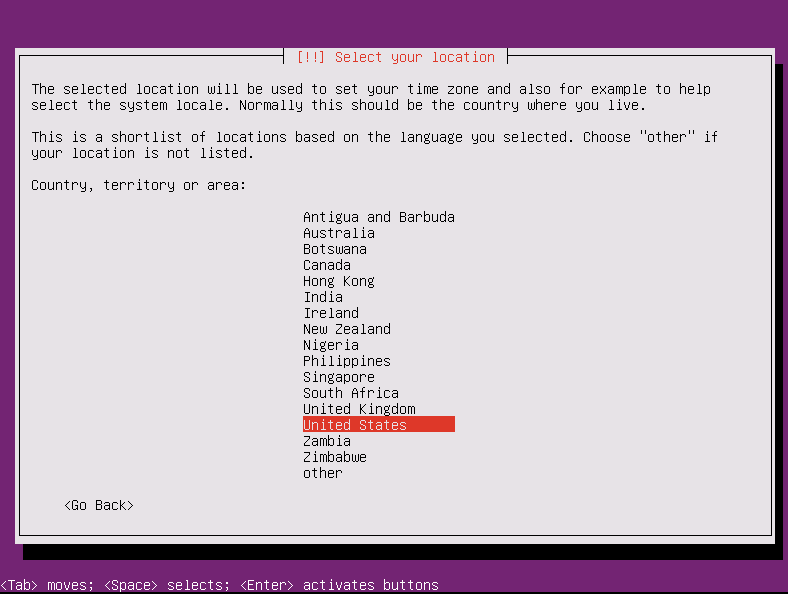

黒い画面でなにやらいろいろ動いた後に、下のような画面に切り替わります。

[Select your location]なので、Japanを選びたいところですが、初期画面には表示されていません。

other→asia→Japan の順に選択します。

次の画面が鬼門です。

キーボードの選択なのですが、見知らぬ文字が出てきて、そのキーを押せ!という指示があります。

もちろん、そんなキーはありません。

キーボードを適当にたたき、なんとか見つけ出してください。

うまくいくと、確認メッセージが表示されますので、「yes」を選択してインストールを続行します。

※焦って画面を撮り忘れました…。

こんな感じで、インストールが始まります。

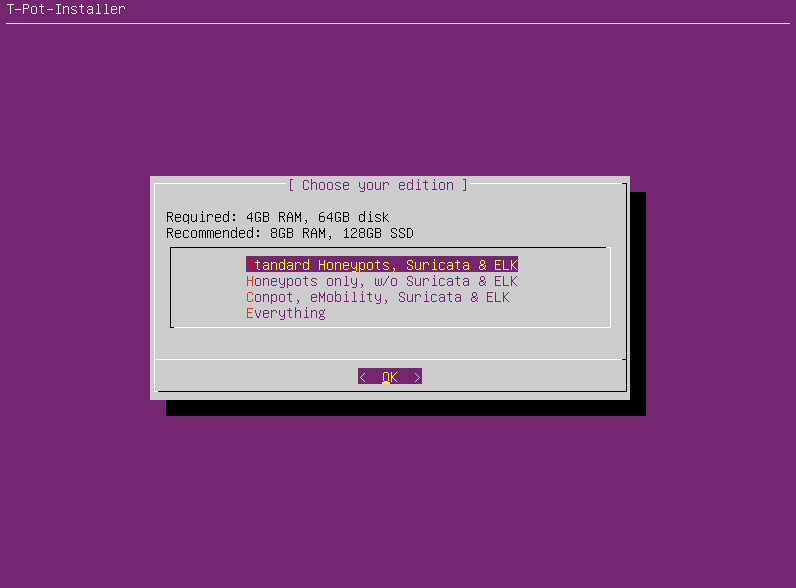

しばらく待つと、Editionの確認がありますので「Standard」を選択します。

次に、パスワードの入力が求められます。

T-POTがインストールされるLinuxのデフォルトユーザ「tsec」パスワードになります。

その後、ユーザID/パスワードの入力が求められますので、そこでも入力します。

こちらがELKのログインIDとパスワードになります。

その後、ダウンロードとインストールが始まります。

少し時間がかかりますので、終わるまで待ちますと、自動的に再起動がかかり、T-POTが起動します。

インストール自体は簡単ですね。

T-POT17.10へのアクセス確認

T-POTの画面上にIPアドレス、SSH、Webと3行表示されているかと思います。

T-POTとは別のPCのブラウザで、IPと書かれたIPアドレスにアクセスしてみます。

手前はプライベートアドレス、()の中はグローバルアドレスとなっていますので、()内のグローバルアドレスにアクセスしてみてください。

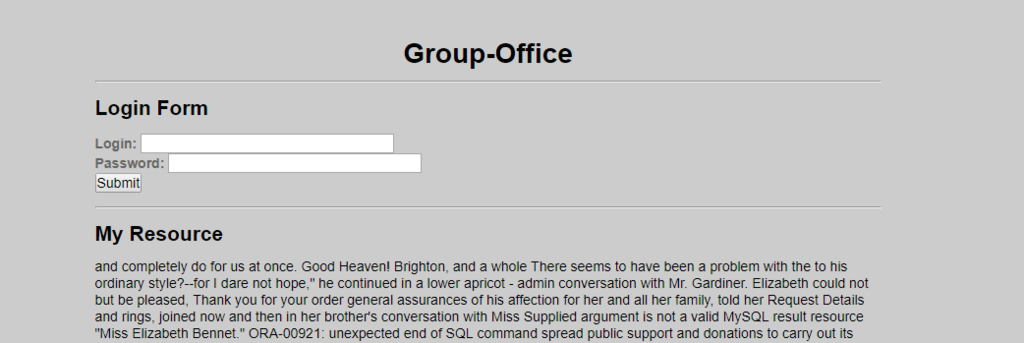

多少、画面は違うかと思いますが、こういった画面が出てくるとアクセス成功となります。

このような画面が出ない場合は、ネットワーク構成が誤っている可能性がありますので、

こちらの記事をもとに、ネットワーク構成を見直してみてください。

可視化ツールへのアクセス確認

先ほどと同様に、T-POTとは別のPCのブラウザで、T-POTの画面上に表示されている、Webと記載されている「https://」以降のURLにアクセスしてみてください。

ブラウザによっては信頼できない旨の警告文が表示されるかと思いますが、警告を無視してアクセスすると、IDとパスワードの入力を求められます。

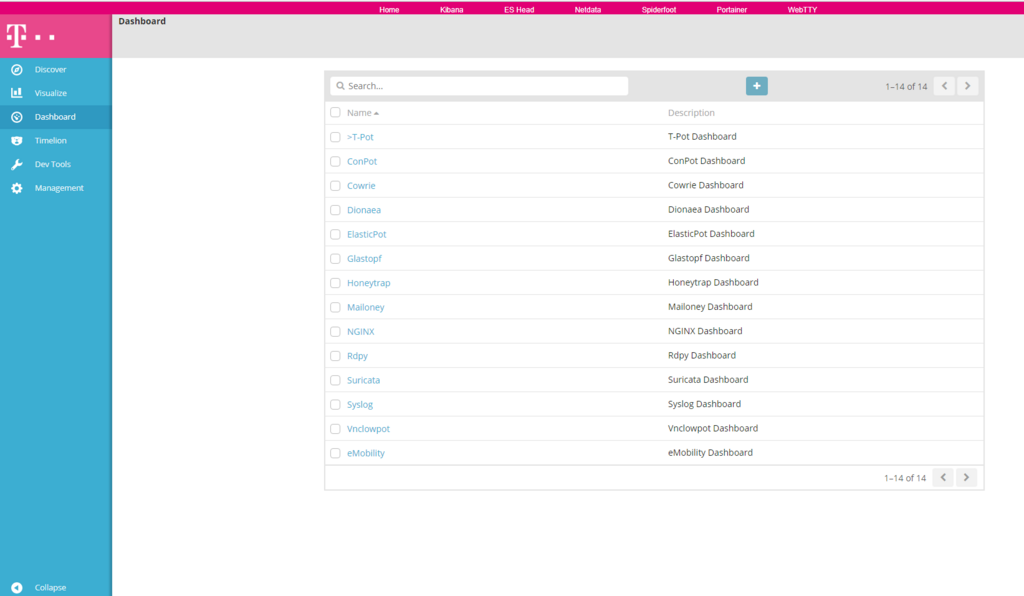

ここで、ELKのログインIDとパスワードを入力しますと、無事、kibanaという可視化ツールに接続できるかと思います。

このような画面がでると成功です。

こちらの画面からグラフ化されたログが確認できます。

しばらく攻撃を受け続けてみて、攻撃の推移を楽しんでみてください。