【ハニーポットの検証】ハニーポット設置59日目 ~Dionaeaをマスターしたいけど、今日はPort1471~

最近、@fatsheepさんとTwitterでDionaeaでなんとかVirusTotalのAPIを使用して、届いたマルウェアの解析を自動化できないか悩んでいますが、やはり奥が深いですね。

そして、私は@fatsheepさんにおんぶにだっこ状態で、何とかコンテナとかdockerとか、少しずつ分かってきた気がしますが、まだまだ何もお返しできていません…。頑張ってお返ししますので、もう少々お待ちください!

と、いうわけで、最近dioaeaにはまっています。

聞くところによると、非常に完成度の高いハニーポットのようで、当面これを見てみるのも面白いかなと思っています。

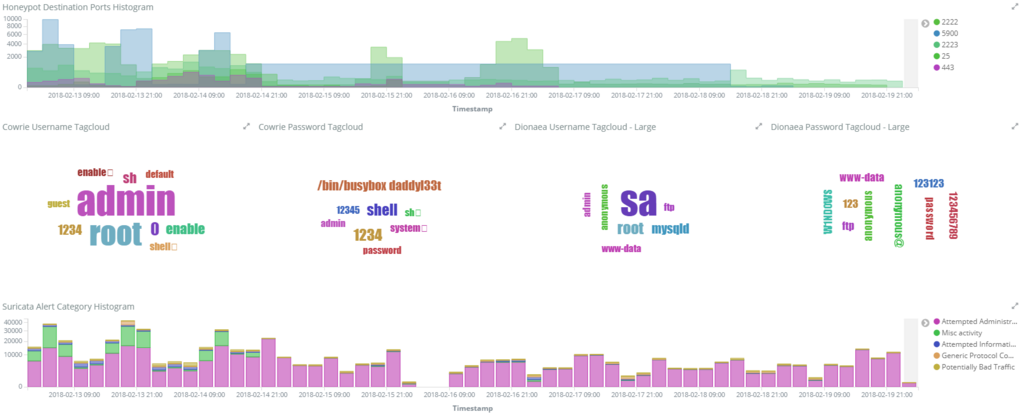

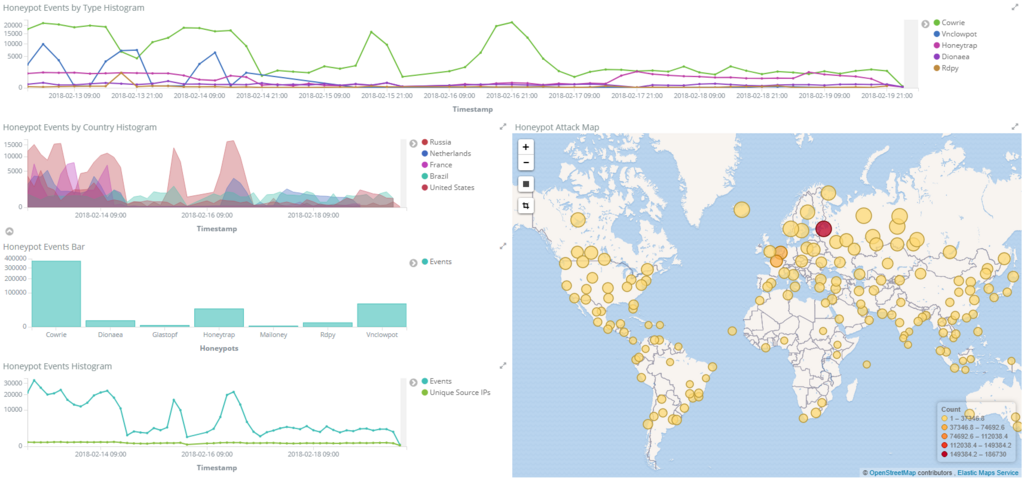

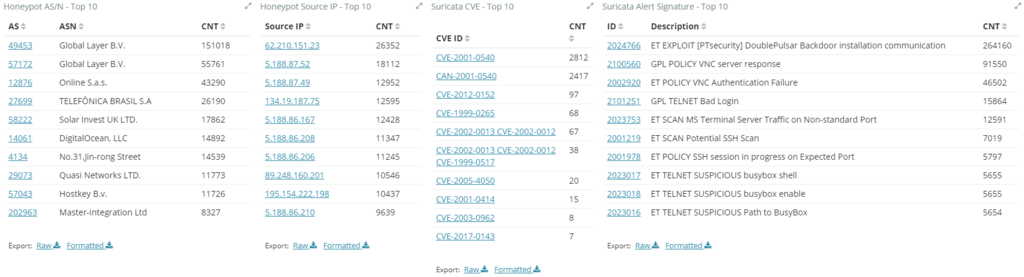

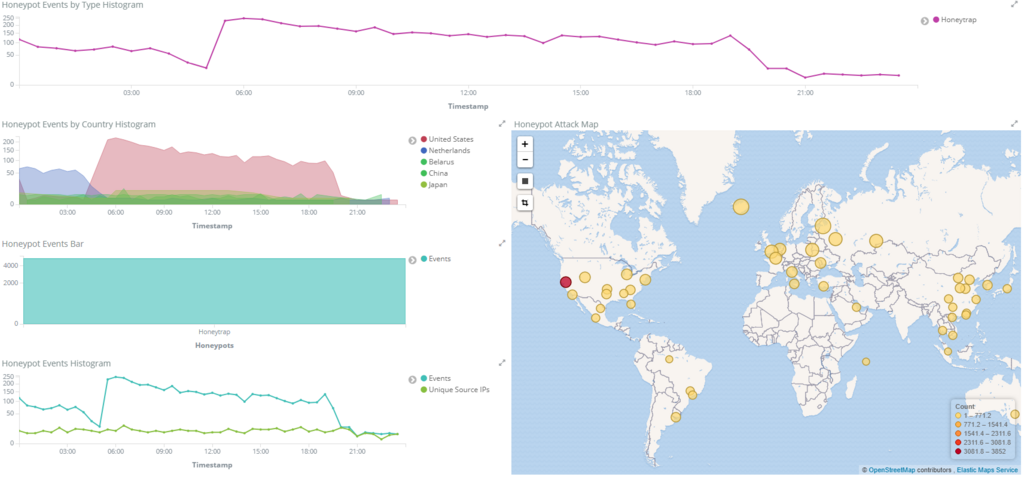

ひとまず、7日分の推移です。

こうみると、オリンピック開幕当初はサイバー攻撃も活発でしたが、それ以降は下降気味になっているのでしょうか?それともT-POTの再起動が影響しているのでしょうか?

これについては、昨日も記載した通り、しばらく様子見ですね。

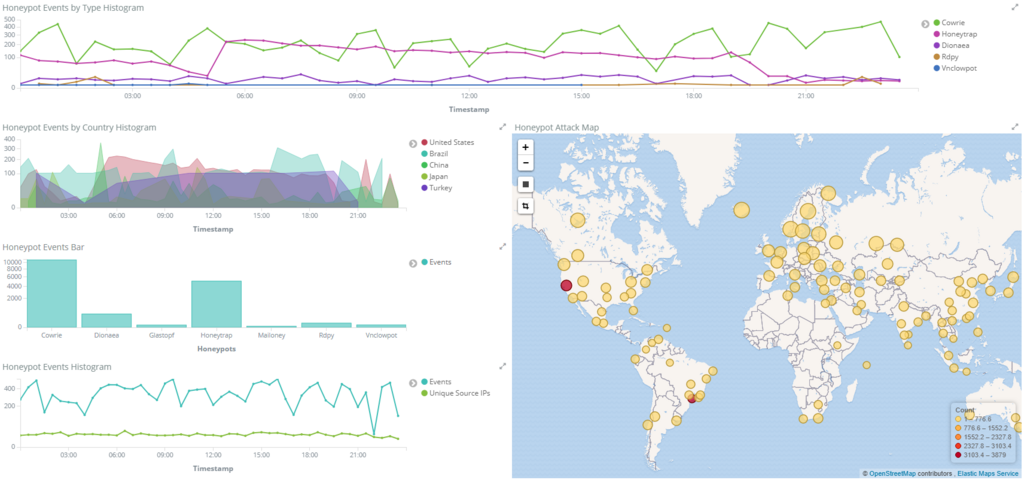

次に、本日1日分です。

思った以上に「honeytrap」に攻撃が集まっていますね。honeytrapは何度か出てきていますが、複数のネットワークサービスをエミュレーションしているハニーポットですので、攻撃の初動が確認できます。

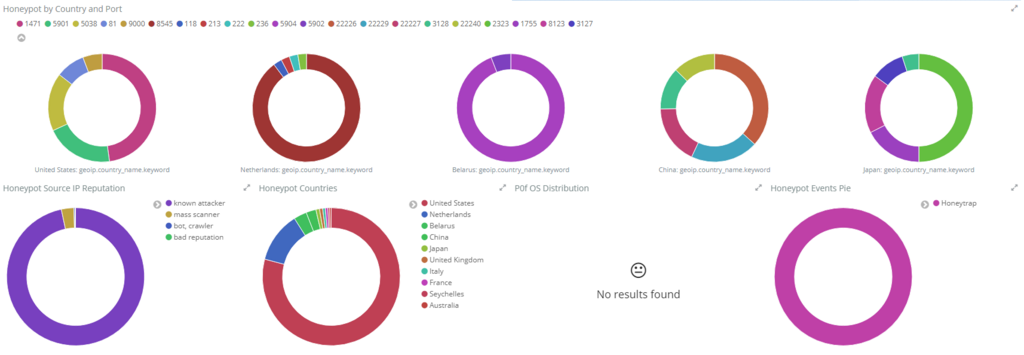

攻撃の大半はアメリカからで、攻撃Portは1471ですね。

csdmbaseという、個人的にあまり聞いたことのないサービスに対する攻撃のようです。

次いで多いのはPort5901です。こちらは主にVNCのようですね。

このPort1471が気になりますね。新たな脆弱性でしょうか?